Analiza ryzyka Dla stopni ochrony

- Uniwersytet Warszawski

- Bezpieczeństwo teleinformatyczne

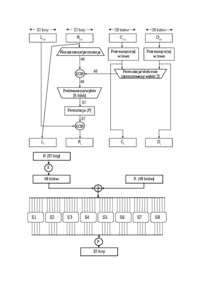

Analiza ryzyka Dla stopni ochrony s.i. określonych jako wysoki i bardzo wysoki , dla poprawnego określenia wymaganych przedsięwzięć ochrony potrzebna jest analiza ryzyka (ang. Risk analysis). W dalszej części analizowane będzie tzw. „bezpie...