Fragment notatki:

Opisać etapy modelowania baz danych

modelowanie koncepcyjne ( opis zależności między danymi, przedstawienie w postaci graficznej, opisanie niezależne od systemu zarządzania bazy danych)

logiczny model bazy danych ( może być zapisany w formie pisemnej lub w formie opisu podstawowych struktur w systemie zarządzania bazą danych musi spełniać warunki normalizacji bazy danych)

fizyczny model bazy danych (struktury danych i dostępu)

Normalizacja danych:

Pozwala wyeliminować niespójności danych

postać normalna - dane są atomowe(rozbite) np.. imię nazwisko ***** itp.

-zdefiniowanie klucza podstawowego

-wszystkie atrybuty zależą od klucza

-brak powtarzających się grup

postać normalna (spełnia warunki punktu 1),oraz każdy atrybut niekluczowy jest zależny od całego klucza a nie jego części

postać - spełnia warunki 1) i 2) oraz nie ma w tabeli atrybutów zależnych od atrybutów niezależnych

Denormalizacja

- celowe odstępstwo od normalizacji ze względu na przyspieszenie procesu przetwarzania danych

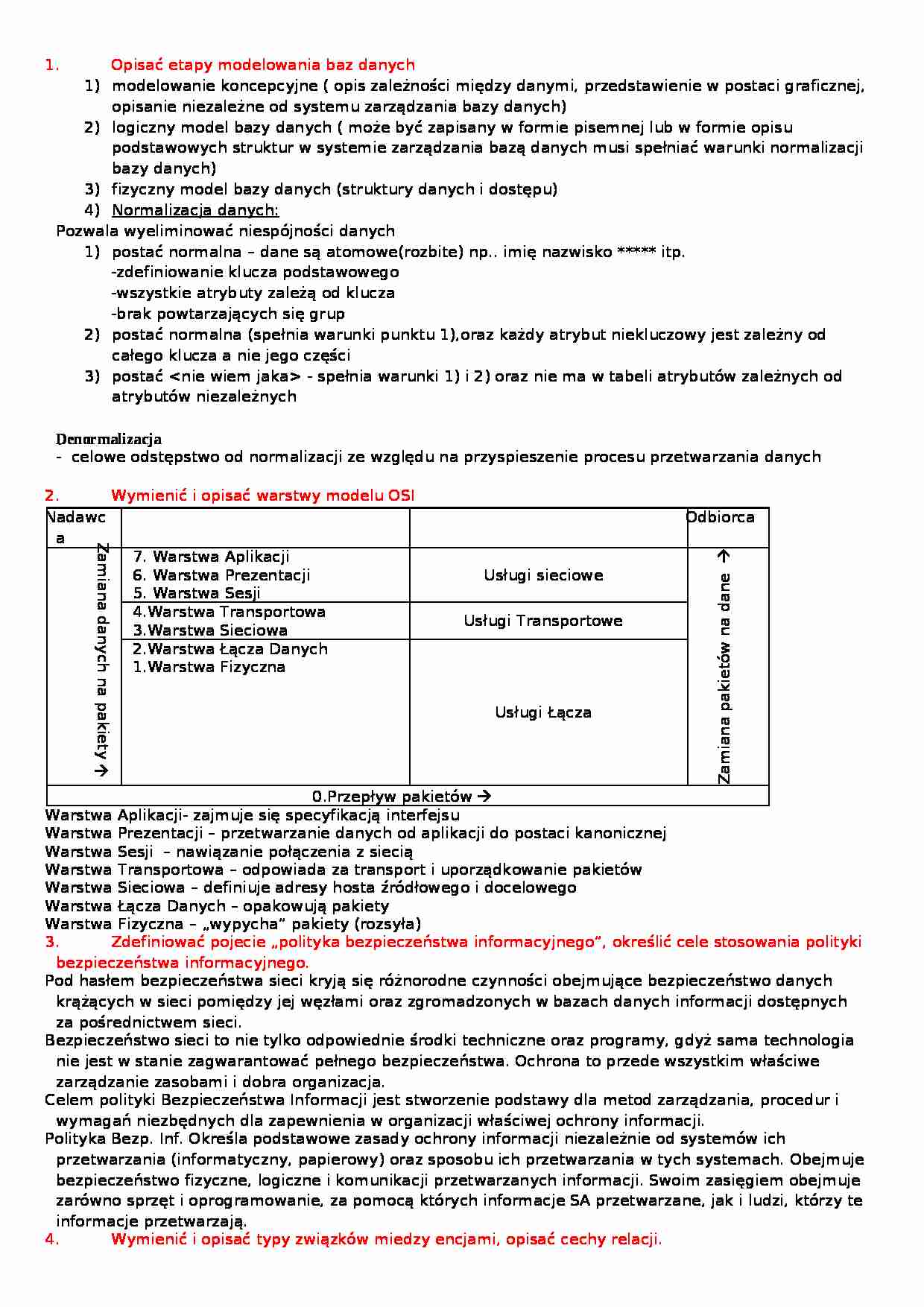

Wymienić i opisać warstwy modelu OSI

Nadawca

Odbiorca

Zamiana danych na pakiety 7. Warstwa Aplikacji

6. Warstwa Prezentacji

5. Warstwa Sesji

Usługi sieciowe

Zamiana pakietów na dane 4.Warstwa Transportowa

3.Warstwa Sieciowa

Usługi Transportowe

2.Warstwa Łącza Danych

1.Warstwa Fizyczna

Usługi Łącza

0.Przepływ pakietów Warstwa Aplikacji- zajmuje się specyfikacją interfejsu

Warstwa Prezentacji - przetwarzanie danych od aplikacji do postaci kanonicznej

Warstwa Sesji - nawiązanie połączenia z siecią

Warstwa Transportowa - odpowiada za transport i uporządkowanie pakietów

Warstwa Sieciowa - definiuje adresy hosta źródłowego i docelowego

Warstwa Łącza Danych - opakowują pakiety

Warstwa Fizyczna - „wypycha” pakiety (rozsyła)

Zdefiniować pojecie „polityka bezpieczeństwa informacyjnego”, określić cele stosowania polityki bezpieczeństwa informacyjnego.

Pod hasłem bezpieczeństwa sieci kryją się różnorodne czynności obejmujące bezpieczeństwo danych krążących w sieci pomiędzy jej węzłami oraz zgromadzonych w bazach danych informacji dostępnych za pośrednictwem sieci. Bezpieczeństwo sieci to nie tylko odpowiednie środki techniczne oraz programy, gdyż sama technologia nie jest w stanie zagwarantować pełnego bezpieczeństwa. Ochrona to przede wszystkim właściwe zarządzanie zasobami i dobra organizacja.

(…)

… systemów informatycznych

Co nazywamy społeczeństwem informacyjnym, wymień podstawowe cele i zadania budowy społeczeństwa informacyjnego

Społeczeństwo informacyjne - tym terminem określa się społeczeństwo, w którym towarem staje się informacja traktowana jako szczególne dobro niematerialne, równoważne lub cenniejsze nawet od dóbr materialnych. Przewiduje się rozwój usług związanych z 3P (przechowywanie, przesyłanie, przetwarzanie informacji). Rozwój społeczeństwa informacyjnego obejmuje:

pełną liberalizację rynku

rozległą infrastrukturę telekomunikacyjną

spójne i przejrzyste prawodawstwo

nakłady finansowe na badania i rozwój

nieskrępowany dostęp do sieci wszystkich operatorów

szeroki i tani dostęp do Internetu

publiczny dostęp do informacji

umiejętność wymiany danych bez względu na odległość

wysoki odsetek zatrudnienia w usługach

Właściwości społeczeństwa informacyjnego:

Wytwarzanie informacji - masowy charakter generowanych informacji, masowe zapotrzebowanie na informację i masowy sposób wykorzystywana informacji.

Przechowywanie informacji - techniczne możliwości gromadzenia i nieograniczonego magazynowania informacji.

Przetwarzanie informacji - opracowywanie technologii i standardów umożliwiających m.in…

… w niej elementy

-Sieć lokalna (ang. Local Area Network stąd używany także w języku polskim skrót LAN) (wewnętrzna sieć) - najmniej rozległa postać sieci komputerowej, zazwyczaj ogranicza się do jednego budynku lub kilku pobliskich budynków (np. bloków na osiedlu). Technologie używane w sieci LAN to kable miedziane , światłowody(media transmisji) i komunikacja radiowa. W sieciach lokalnych przewodowych najczęściej używaną technologią jest Ethernet (za pośrednictwem kart sieciowych i urządzenia pośredniczącego huba tzw. koncentratora funkcję tę może pełnić również przełącznik) Sieci lokalne podłączone są często do Internetu wspólnym łączem, takim jak DSL, ADSL. Sieci lokalne mogą być budowane w oparciu o różne topologie, takie jak gwiazda (najczęściej stosowana), magistrala, pierścień, drzewo czy siatka…

….

Topologia gwiazdy - W topologii gwiazdy, kabel sieciowy z każdego komputera(stacja robocza, terminal) jest podłączony do centralnego urządzenia zwanego koncentratorem(HUB). Koncentrator łącz kilka komputerów. W topologii gwiazdy sygnał jest przesyłany z komputera przez koncentrator do wszystkich komputerów w sieci. Zaletą topologii gwiazdy jest to że awaria jednego komputera powoduje…

…, certyfikaty cyfrowe, to „technologie” poświadczające tożsamość właściciela narzędzi, które umożliwiają składanie podpisu cyfrowego. To ciąg znaków wygenerowany przez osobę składającą podpis przy użycia jej klucza prywatnego. Jeśli dane zostały podpisane mamy pewność że te zostały podpisane przez osobę mającą dostęp do klucza prywatnego oraz że od momentu podpisania dane te nie zostały zmodyfikowane…

….

CAD/CAM/CAE - wspomagane komputerowo projektowanie, wytwarzanie i analiza inżynierska…

Co to jest sztuczna sieć neuronowa, na czym polega proces jej uczenia, wymień przykładowe zastosowania .

Sieć neuronowa (sztuczna sieć neuronowa) to ogólna nazwa struktur matematycznych i ich programowych lub sprzętowych modeli, realizujących obliczenia lub przetwarzanie sygnałów poprzez rzędy elementów, zwanych…

... zobacz całą notatkę

Komentarze użytkowników (0)