To tylko jedna z 57 stron tej notatki. Zaloguj się aby zobaczyć ten dokument.

Zobacz

całą notatkę

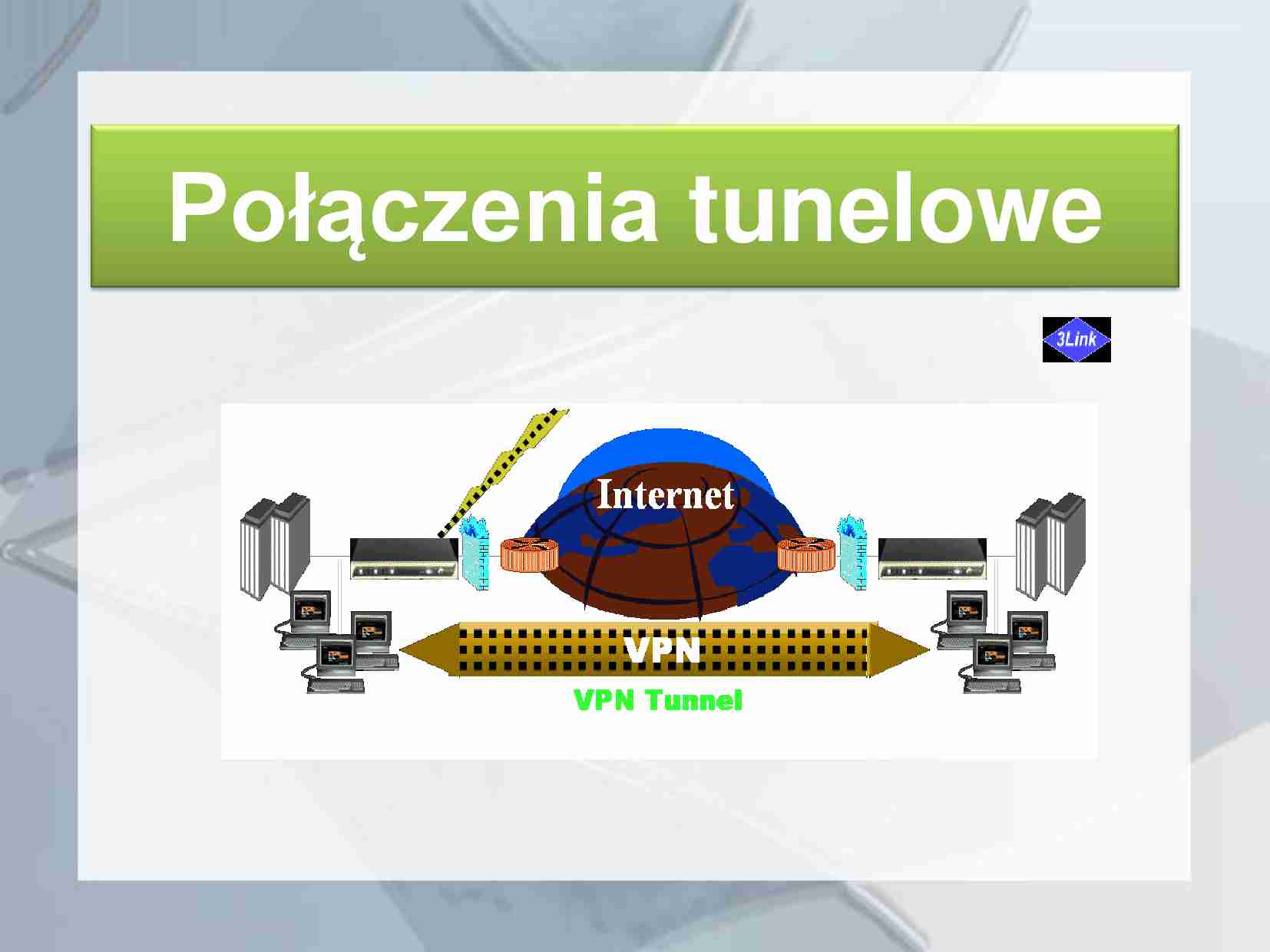

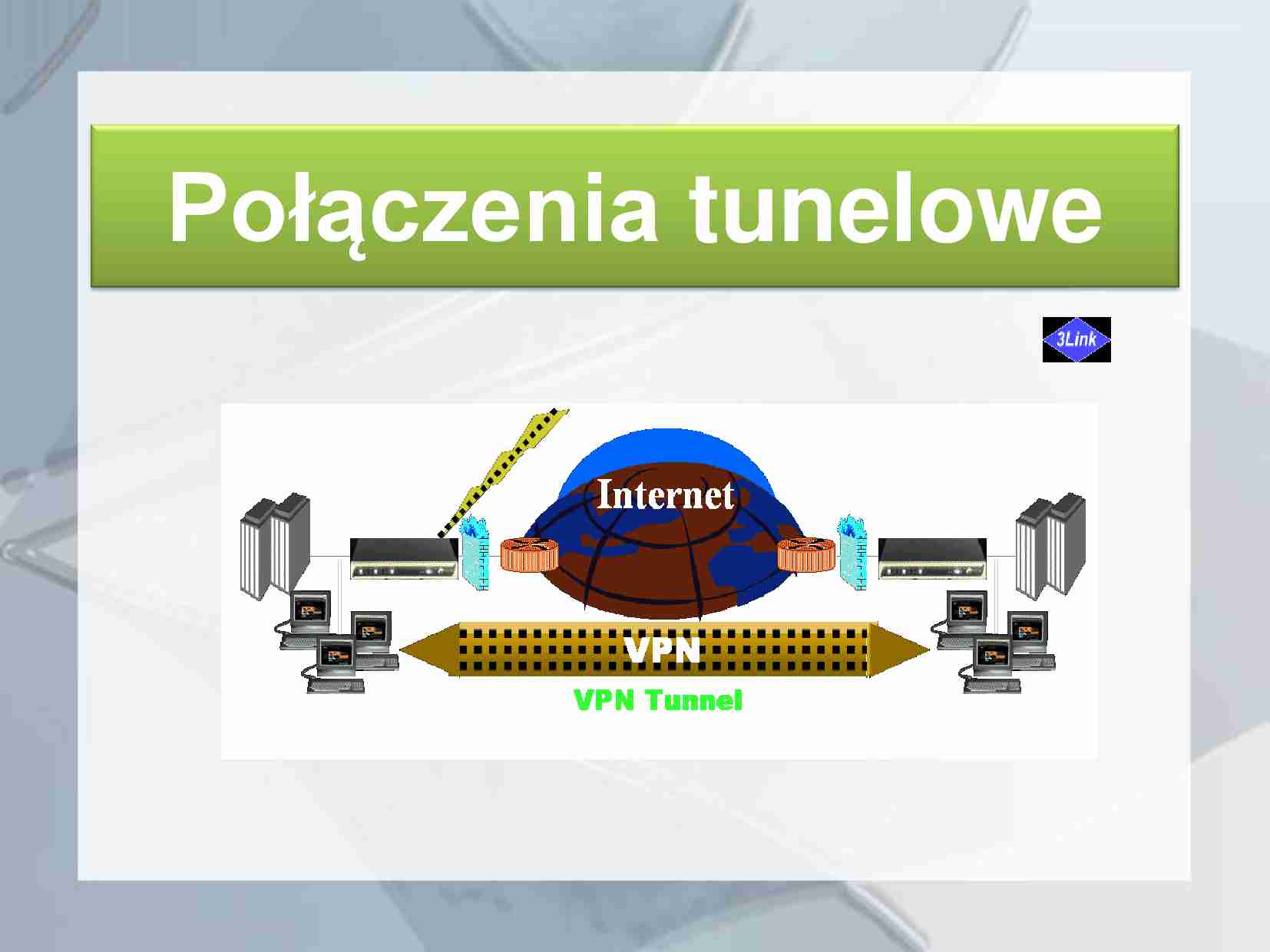

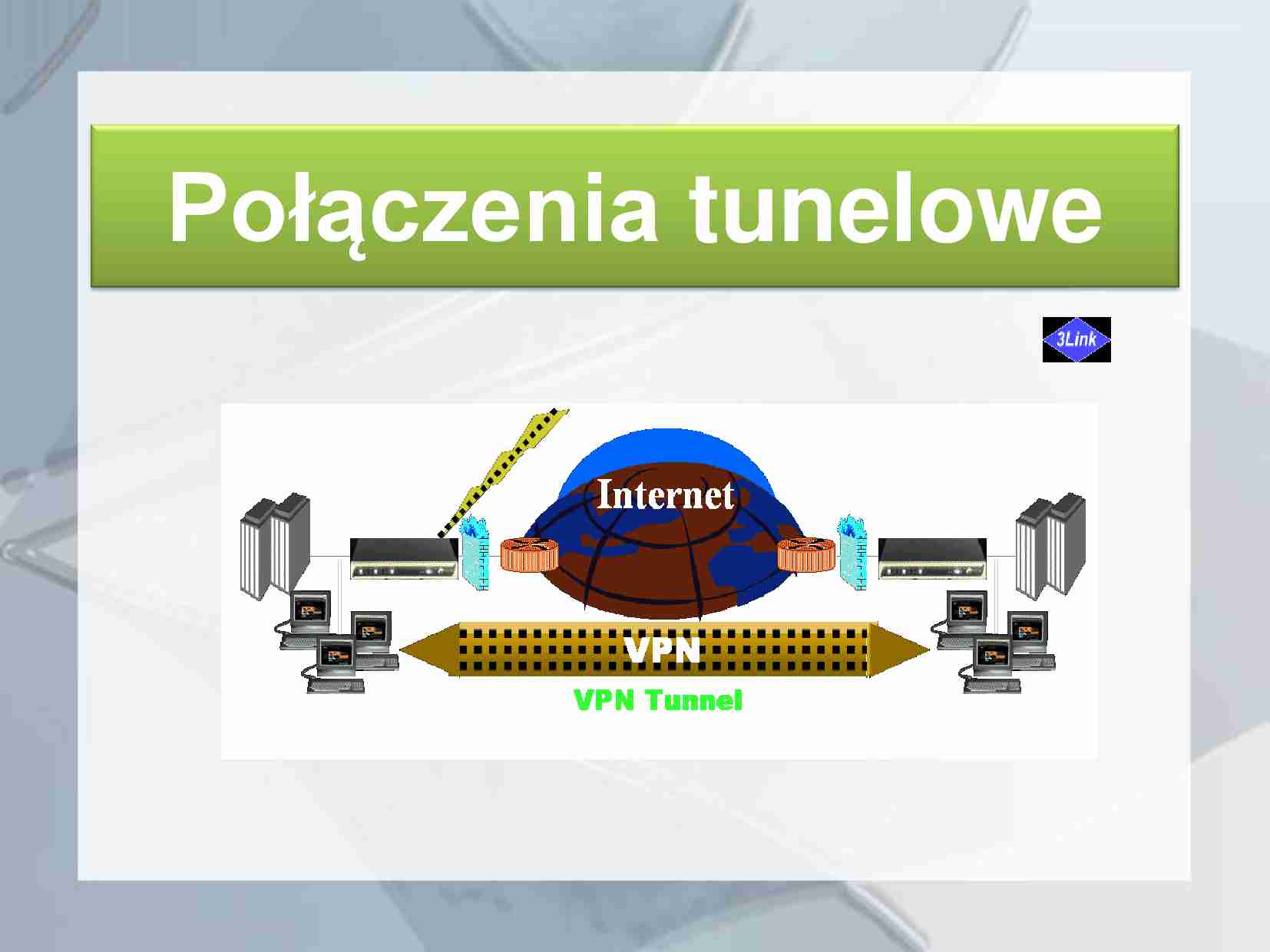

Połączenia tunelowe Porty TCP UDP BOOTP – serwer 67, klient 68 DNS – 53 FTP – 20, przesyłanie danych FTP – 21, przesyłanie poleceń HTTP – 80, dodatkowe serwery, np. proxy, są najczęściej umieszczane na porcie 8080 HTTPS – 443 (HTTP na SSL) IMAP – 143 IMAP3 – 220 IRC – 6667 XMPP – 5222 dla serwera sieci Jabber XMPP – 5223 dla serwera sieci Jabber w serwisie Wirtualna Polska LDAP – 389 LDAPS – 636 (LDAP na SSL) MySQL – 3306 NNTP – 119 POP3 – 110 SPOP3 – 995 (POP3 na SSL) PostgreSQL – 5432 Rsync – 873 SMTP – 25 SSH – 22 Syslog – 514 Telnet – 23 TFTP – 69 X11 – od 6000 do 6007 VPN IPsec PPTP (ang. Point to Point Tunneling Protocol) OpenVPN L2TP (ang. Layer Two Tunneling Protocol) Hamachi IPsec Protokoły wchodzące w skład architektury IPsec służą do bezpiecznego przesyłania przez sieć pakietów IP. Działają one na zasadzie enkapsulacji, tj. oryginalny (zabezpieczany) pakiet IP jest szyfrowany, otrzymuje nowy nagłówek protokołu IPsec i w takiej formie jest przesyłany przez sieć. VPN oparta na IPsec składa się z dwóch kanałów komunikacyjnych pomiędzy połączonymi komputerami: kanał wymiany kluczy za pośrednictwem którego przekazywane są dane związane z uwierzytelnianiem oraz szyfrowaniem (klucze) oraz kanału (jednego lub więcej), który niesie pakiety transmitowane poprzez sieć prywatną. Kanał wymiany kluczy jest standardowym protokołem UDP (port 500). Kanały przesyłu danych oparte są na protokole ESP (protokół numer 50) opisanym w dokumencie RFC 2406. PPTP Point to Point Tunneling Protocol (w skrócie PPTP) to protokół komunikacyjny umożliwiający tworzenie wirtualnych sieci prywatnych wykorzystujących technologię tunelowania. Polega to na zdalnym dołączaniu się do stacji roboczych lub sieci (głównie opartych na systemie operacyjnym Windows) za pośrednictwem Internetu i tworzeniu wirtualnego połączenia z lokalną siecią (np. firmową). Ma zapewnić jednocześnie zachowanie bezpieczeństwa przy zdalnym przesyłaniu danych. Inicjalizacja połączenia wykonywana jest na port 1723. Najbardziej rozpowszechniona i jednocześnie zawierająca najwięcej podatności

(…)

… transmisji podzielone jest na 11 kanałów o

szerokości 22MHz każdy.

Warstwa łącza danych 802.11

• Logical Link Control (LLC) – „sterowanie połączeniem

logicznym”. Wyższa podwarstwa warstwy łącza danych

modelu OSI. Identyczna dla różnych fizycznych mediów

wymiany danych.

• Media Access Control (MAC) – „kontrola dostępem do

medium”. Niższa podwarstwa warstwy łącza danych

modelu OSI.

Elementy sieci Wi-Fi

Access Point (AP) – punkt dostępowy. Urządzenie

zapewniające stacjom bezprzewodowym dostęp do zasobów

sieci za pomocą bezprzewodowego medium transmisyjnego.

Karty Wi-Fi – bezprzewodowe karty sieciowe (np. standard

PCMCIA do notbook’ów lub PCI komputerów stacjonarnych).

Zabezpieczenia – firewall’e i antywirusy oprogramowanie

zabezpieczające przed nieautoryzowanym dostępem do

zasobów sieci…

… przesyłanych danych.

L2TP

Protokół L2TP (ang. Layer Two Tunneling Protocol) (dekapsułkowanie

danych tunelowanych za pomocą IPsec) umożliwia szyfrowanie ruchu

IP, IPX oraz NetBEUI i przekazywanie go poprzez dowolne medium

transmisyjne, obsługujące dostarczanie datagramów w połączeniu

punkt-punkt, np.IP, X.25, Frame Relay czy ATM.

Hamachi

Hamachi jest darmową (lub odpłatną - wtedy ma większe możliwości…

… dostępu do punktów

dostępu. Wszystkie urządzenia mające pracowad w jednej sieci

muszą używad tego samego SSID.

Szyfrowanie WEP

WEP (ang. Wired Equivalent Privacy) to standard szyfrowania

stosowany w sieciach bezprzewodowych standardu IEEE 802.11.

Standard ten powstał w 1997 roku.

Standard specyfikuje klucze 40- i 104-bitowe, do których w

procesie wysyłania ramki dołączany jest wektor inicjujący (IV…

… transmisji)

• Zasięg max.: 45m w pomieszczeniu, ~100m na

zewnątrz

• Interferencje z sygnałem z telefonów komórkowych i

urządzeo Bluetooth obniżają szybkośd transmisji.

IEEE 802.11a

•

Zatwierdzony pod koniec 1999, wdrożony w 2001

•

Pasmo pracy - 5 GHz

•

54 Mbps (szybkośd teoretyczna)

•

15-20 Mbps (szybkośd efektywna)

•

Zasięg: 20 – 35m

•

Urządzenia droższe od urządzeo 802.11b

•

Niekombatybilny z 802.11b

IEEE…

... zobacz całą notatkę

Komentarze użytkowników (0)