To tylko jedna z 12 stron tej notatki. Zaloguj się aby zobaczyć ten dokument.

Zobacz

całą notatkę

„Lokalne sieci komputerowe”

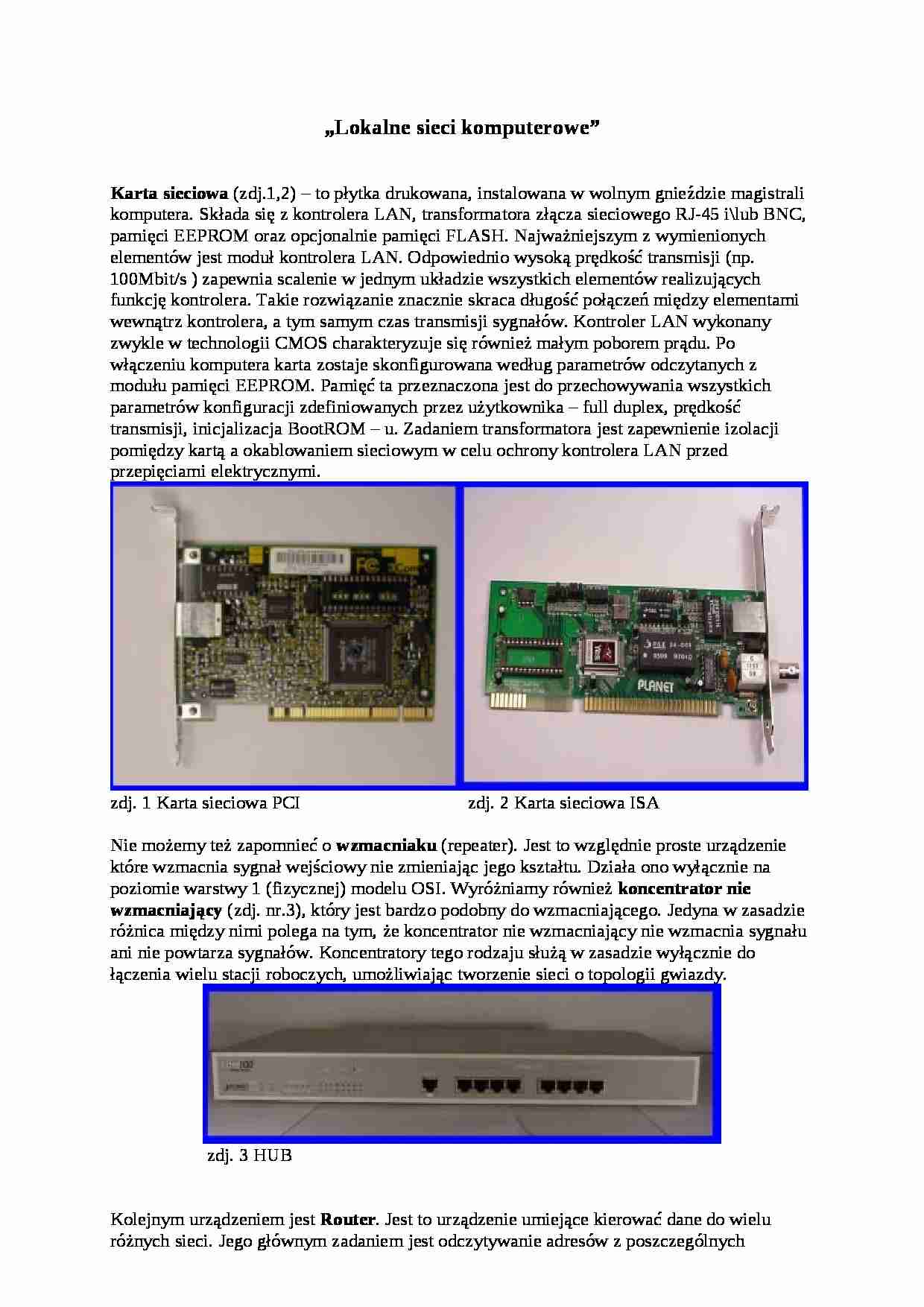

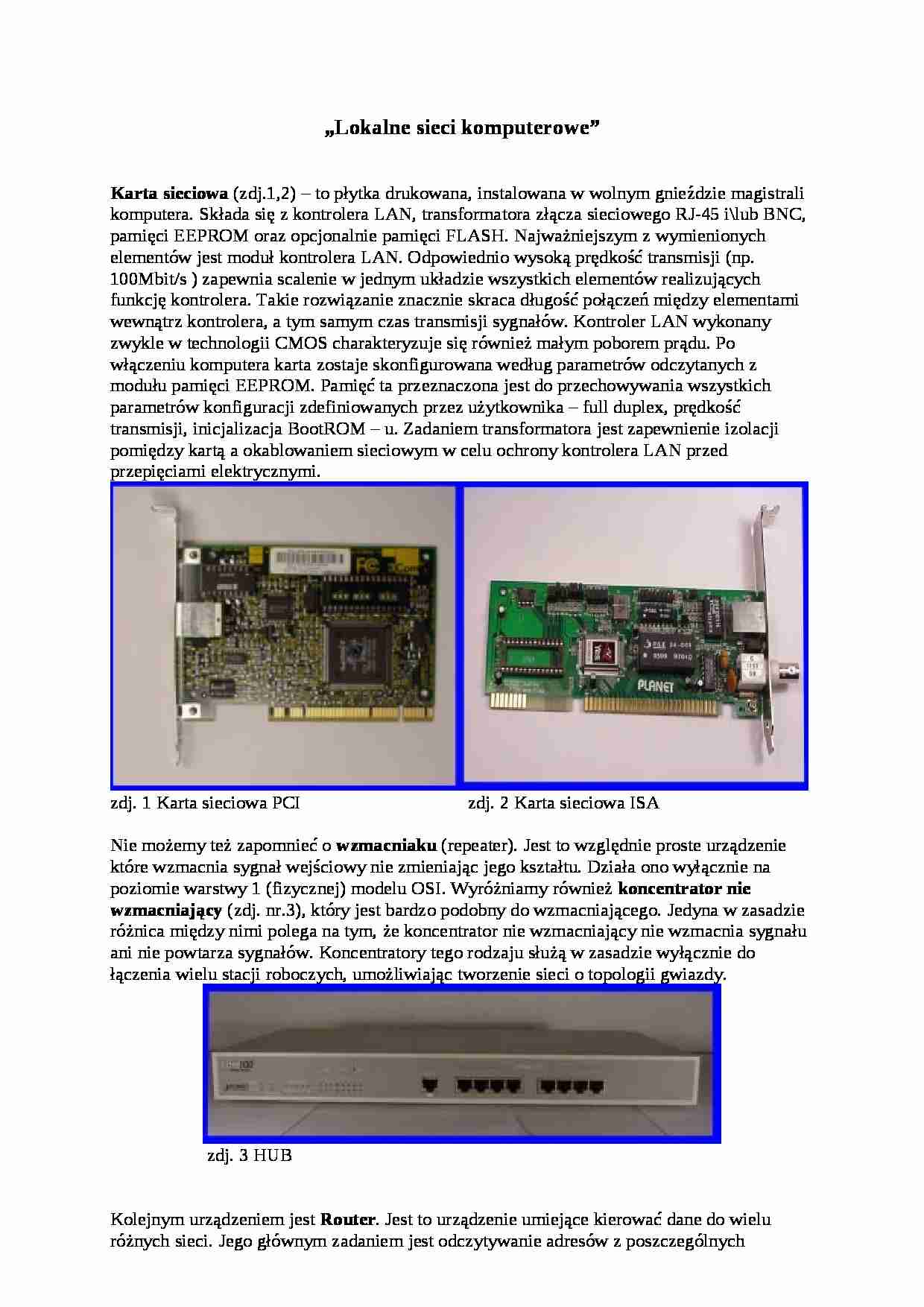

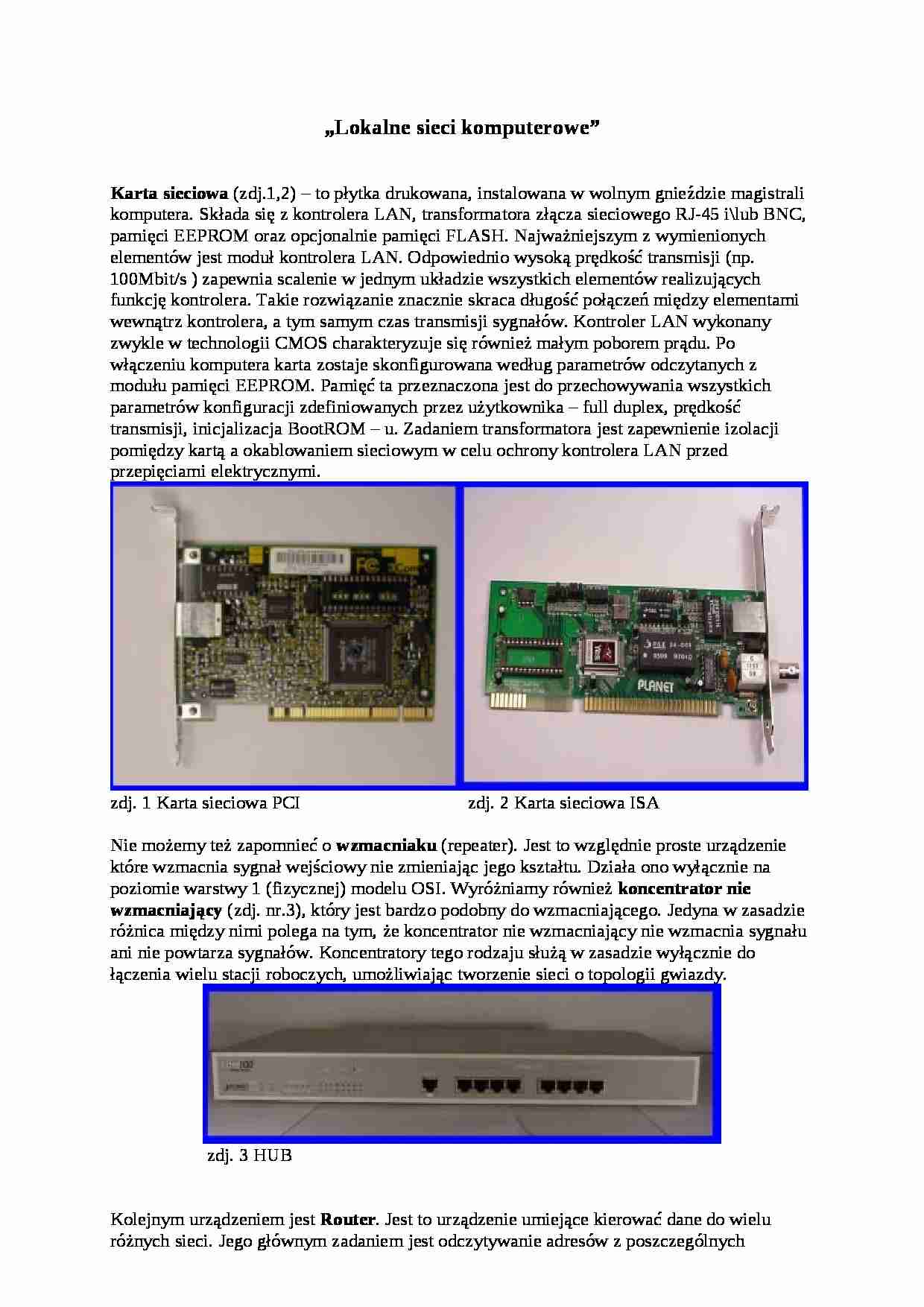

Karta sieciowa (zdj.1,2) - to płytka drukowana, instalowana w wolnym gnieździe magistrali komputera. Składa się z kontrolera LAN, transformatora złącza sieciowego RJ-45 i\lub BNC, pamięci EEPROM oraz opcjonalnie pamięci FLASH. Najważniejszym z wymienionych elementów jest moduł kontrolera LAN. Odpowiednio wysoką prędkość transmisji (np. 100Mbit/s ) zapewnia scalenie w jednym układzie wszystkich elementów realizujących funkcję kontrolera. Takie rozwiązanie znacznie skraca długość połączeń między elementami wewnątrz kontrolera, a tym samym czas transmisji sygnałów. Kontroler LAN wykonany zwykle w technologii CMOS charakteryzuje się również małym poborem prądu. Po włączeniu komputera karta zostaje skonfigurowana według parametrów odczytanych z modułu pamięci EEPROM. Pamięć ta przeznaczona jest do przechowywania wszystkich parametrów konfiguracji zdefiniowanych przez użytkownika - full duplex, prędkość transmisji, inicjalizacja BootROM - u. Zadaniem transformatora jest zapewnienie izolacji pomiędzy kartą a okablowaniem sieciowym w celu ochrony kontrolera LAN przed przepięciami elektrycznymi. zdj. 1 Karta sieciowa PCI zdj. 2 Karta sieciowa ISA

Nie możemy też zapomnieć o wzmacniaku (repeater). Jest to względnie proste urządzenie które wzmacnia sygnał wejściowy nie zmieniając jego kształtu. Działa ono wyłącznie na poziomie warstwy 1 (fizycznej) modelu OSI. Wyróżniamy również koncentrator nie wzmacniający (zdj. nr.3), który jest bardzo podobny do wzmacniającego. Jedyna w zasadzie różnica między nimi polega na tym, że koncentrator nie wzmacniający nie wzmacnia sygnału ani nie powtarza sygnałów. Koncentratory tego rodzaju służą w zasadzie wyłącznie do łączenia wielu stacji roboczych, umożliwiając tworzenie sieci o topologii gwiazdy. zdj. 3 HUB

Kolejnym urządzeniem jest Router. Jest to urządzenie umiejące kierować dane do wielu różnych sieci. Jego głównym zadaniem jest odczytywanie adresów z poszczególnych pakietów, tak aby wiedzieć gdzie je kierować. Router stara się przesyłać każdy pakiet do jego miejsca przeznaczenia najszybszą możliwą drogą, która nie koniecznie musi pokrywać się z drogą najkrótszą. Przekierowywanie pakietów między sieciami lokalnymi działa podobnie jak sortowanie przesyłek pocztowych, które pojadą do kilkudziesięciu miejsc przeznaczenia osiągalnych z danego urzędu poczty. Routery są nafaszerowane wiedzą o istniejących połączeniach, zazwyczaj są to bardzo mocne komputery mające zakodowane w swej pamięci tzw. tabele routingu, czyli informacji o wszystkich możliwych połączeniach w swoim zasięgu i ich stanie.

(…)

… wykorzystywany jest do łączenia koncentratorów, co umożliwia wykorzystywanie niewątpliwej zalety jaką jest długość segmentu takiej sieci.

rys. 1 topologia magistrali

Pętla (rys. 2) - topologia wykorzystywana najczęściej w sieciach Token Ring i FDDI. Sieć Token Ring to projekt firmy IBM, który umożliwia połączenie stacji za pomocą urządzeń koncentrujących Token Ring. Wykorzystywana jest wtedy topologia gwiazdy, ale logiczny przepływ informacji pomiędzy stacjami odbywa się cały czas w pętli, co powoduje trochę zamieszania i wprowadza nowe pojęcie topologii pierścieniowej o kształcie gwiazdy. Zarówno sieci Token Ring i FDDI (w której stosowane są dwie przeciwbieżne pętle światłowodowe) są rozwiązaniami dla dużych firm ze względu na swoją skomplikowaną strukturę i cenę.

rys.2 Topologia pętli

Gwiazda (rys. 3…

… firmowych, uniwersyteckich i naukowych. Powód leży w tym, że jest to standard otwarty - nikt nie jest jego właścicielem i w związku z tym nikt go nie kontroluje. Na adres IP składają się trzy elementy:

są to bity określające klasę adresu

część identyfikacyjna sieci lokalnej

część identyfikacyjna konkretnego komputera w sieci

Wyróżnia się pięć klas adresów:

0 - 127 - dotyczy sieci dużej wielkości

128 - 191…

... zobacz całą notatkę

Komentarze użytkowników (0)