To tylko jedna z 41 stron tej notatki. Zaloguj się aby zobaczyć ten dokument.

Zobacz

całą notatkę

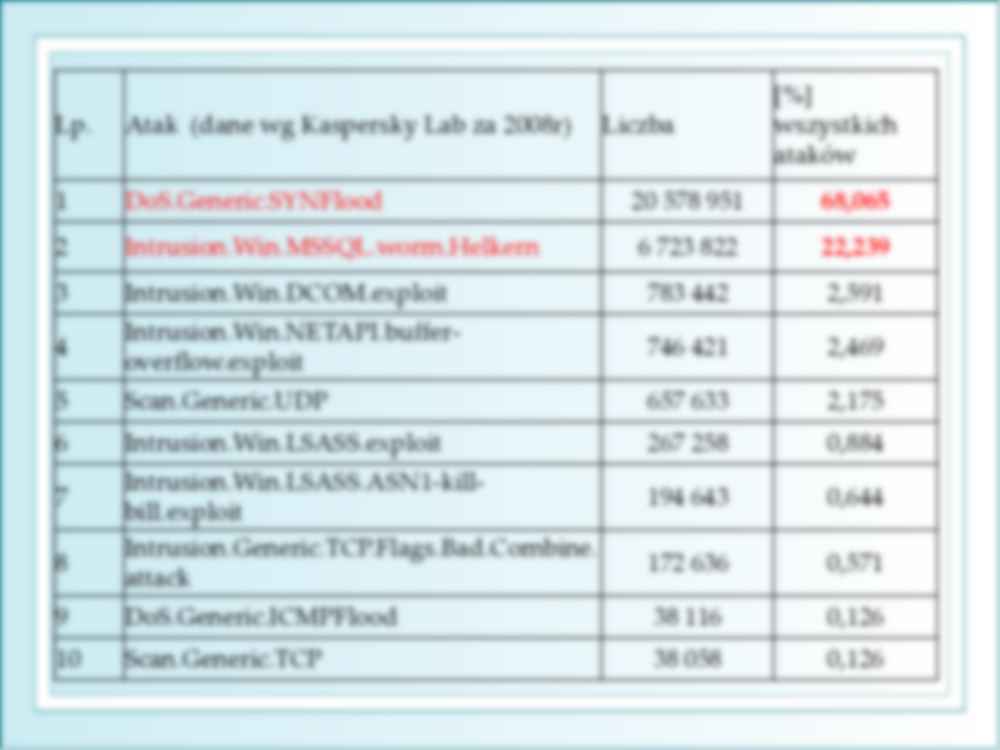

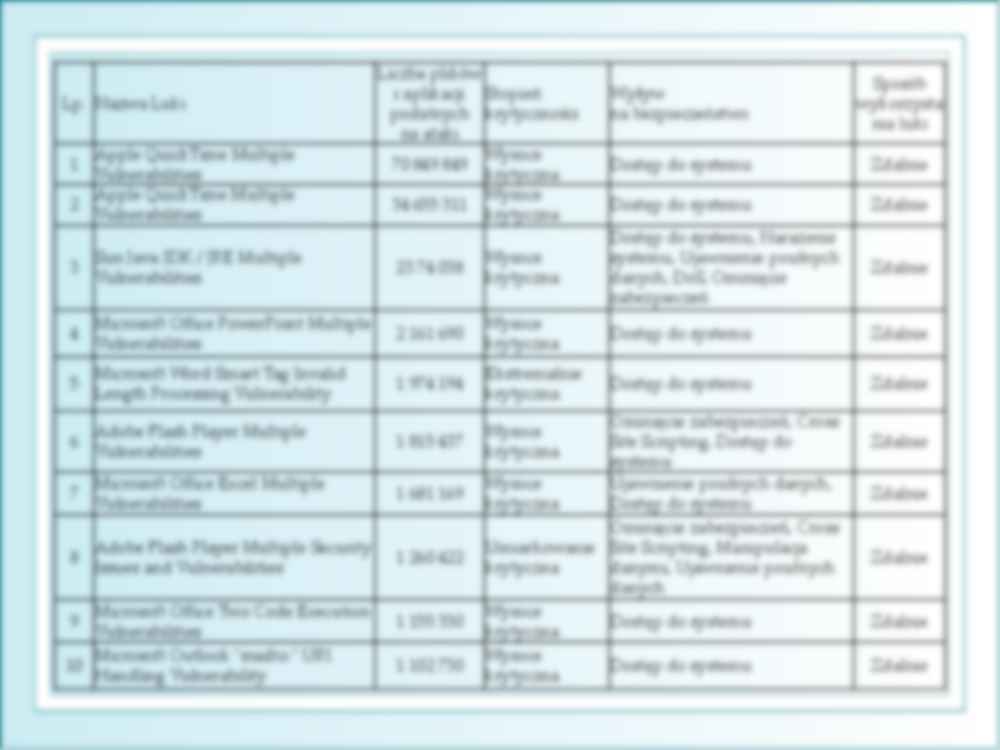

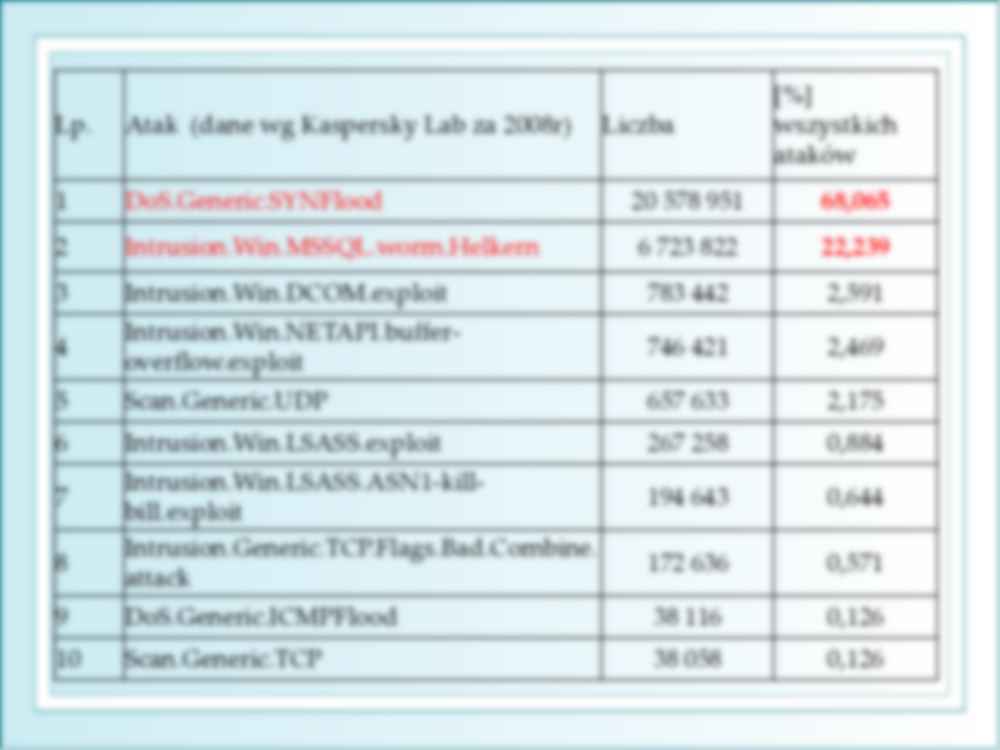

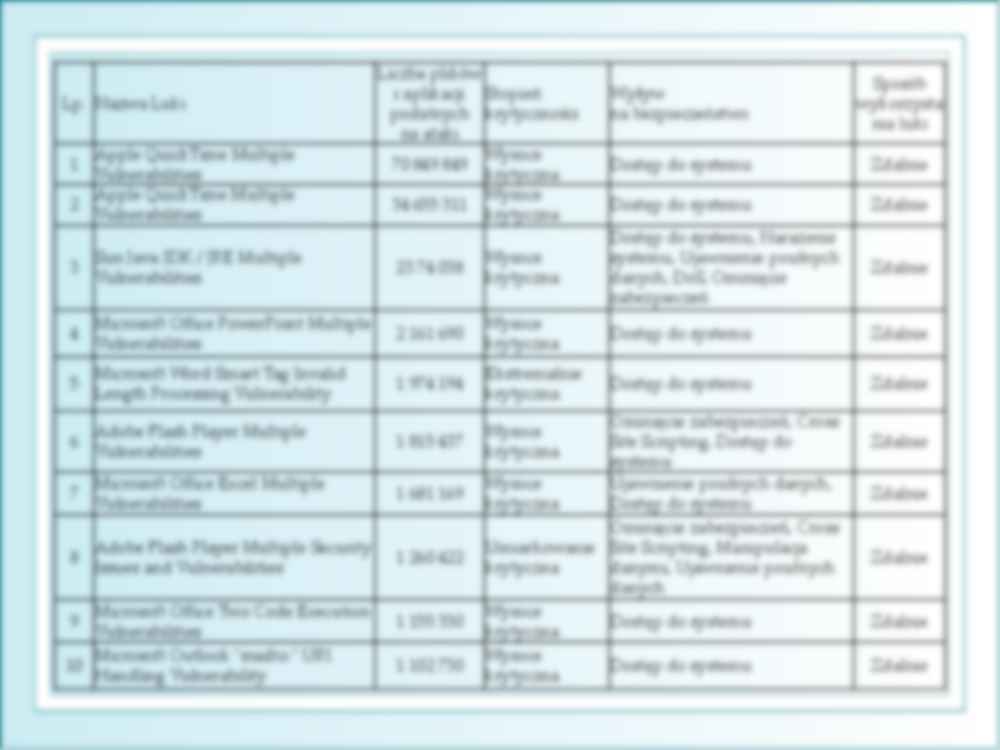

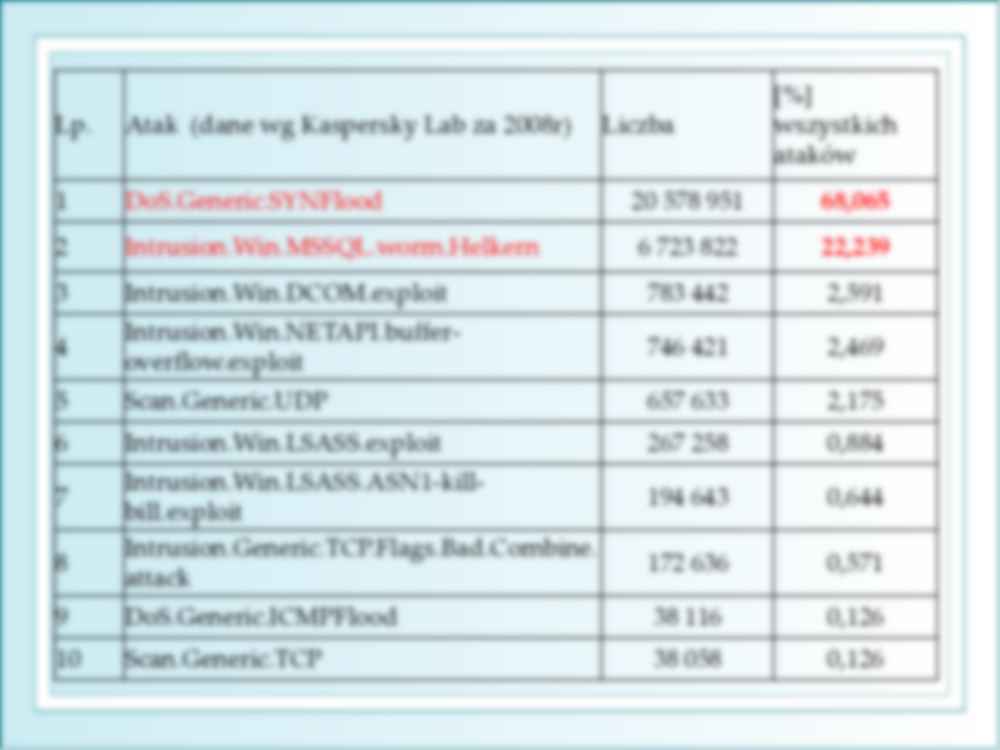

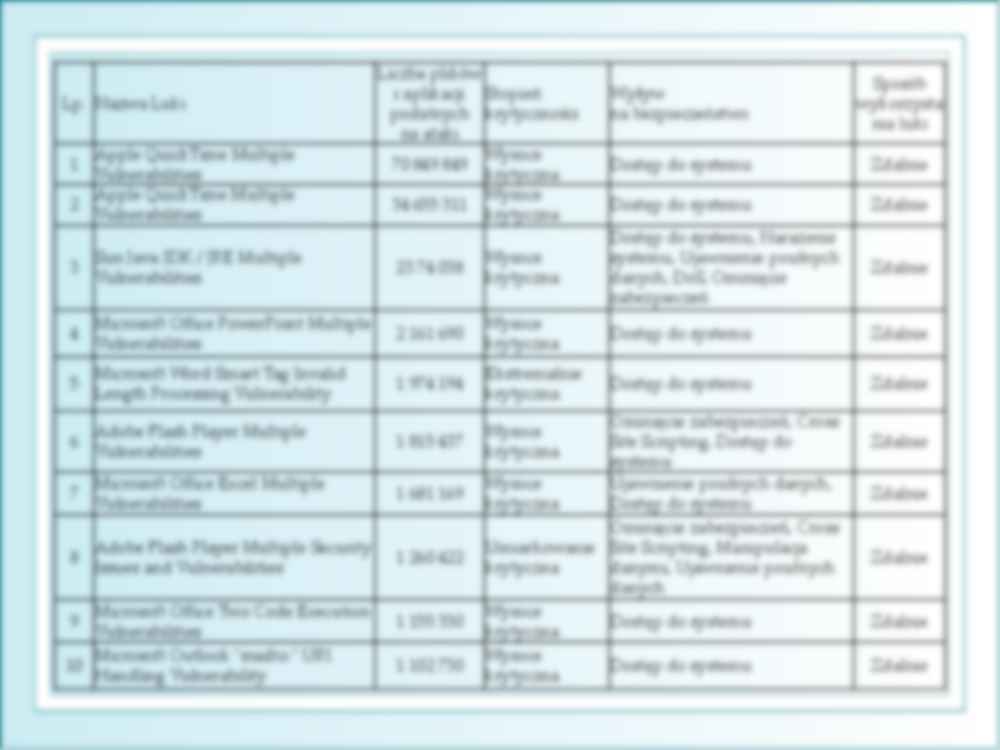

Lp. Atak (dane wg Kaspersky Lab za 2008r) Liczba [%] wszystkich ataków 1 DoS.Generic.SYNFlood 20 578 951 68,065 2 Intrusion.Win.MSSQL.worm.Helkern 6 723 822 22,239 3 Intrusion.Win.DCOM.exploit 783 442 2,591 4 Intrusion.Win.NETAPI.buffer- overflow.exploit 746 421 2,469 5 Scan.Generic.UDP 657 633 2,175 6 Intrusion.Win.LSASS.exploit 267 258 0,884 7 Intrusion.Win.LSASS.ASN1-kill- bill.exploit 194 643 0,644 8 Intrusion.Generic.TCP.Flags.Bad.Combine. attack 172 636 0,571 9 DoS.Generic.ICMPFlood 38 116 0,126 10 Scan.Generic.TCP 38 058 0,126 Lp. Nazwa Luki Liczba plików i aplikacji podatnych na ataki Stopień krytyczności Wpływ na bezpieczeństwo Sposób wykorzysta nia luki 1 Apple QuickTime Multiple Vulnerabilities 70 849 849 Wysoce krytyczna Dostęp do systemu Zdalnie 2 Apple QuickTime Multiple Vulnerabilities 34 655 311 Wysoce krytyczna Dostęp do systemu Zdalnie 3 Sun Java JDK / JRE Multiple Vulnerabilities 23 74 038 Wysoce krytyczna Dostęp do systemu, Narażenie systemu, Ujawnienie poufnych danych, DoS, Ominięcie zabezpieczeń Zdalnie 4 Microsoft Office PowerPoint Multiple Vulnerabilities 2 161 690 Wysoce krytyczna Dostęp do systemu Zdalnie 5 Microsoft Word Smart Tag Invalid Length Processing Vulnerability 1 974 194 Ekstremalnie krytyczna Dostęp do systemu Zdalnie 6 Adobe Flash Player Multiple Vulnerabilities 1 815 437 Wysoce krytyczna Ominięcie zabezpieczeń, Cross Site Scripting, Dostęp do systemu Zdalnie 7 Microsoft Office Excel Multiple Vulnerabilities 1 681 169 Wysoce krytyczna Ujawnienie poufnych danych, Dostęp do systemu Zdalnie 8 Adobe Flash Player Multiple Security Issues and Vulnerabilities 1 260 422 Umiarkowanie krytyczna Ominięcie zabezpieczeń, Cross Site Scripting, Manipulacja danymi, Ujawnienie poufnych danych Zdalnie 9 Microsoft Office Two Code Execution Vulnerabilities 1 155 330 Wysoce krytyczna Dostęp do systemu Zdalnie 10 Microsoft Outlook "mailto:" URI Handling Vulnerability 1 102 730 Wysoce krytyczna Dostęp do systemu Zdalnie Podstawowe systemy kontroli ruchu: Zapora ogniowa (firewall) System wykrywania intruzów (IDS – Intrusion Detection System)

(…)

… wszystkie pakiety nieużywanych usług

Zablokowad wszystkie pakiety z opcją routingu źródłowego

Zezwalad na połączenia TCP przychodzące z określonych

serwerów sieciowych oraz blokowad pozostałe połączenia

W razie konieczności zezwalad hostom z sieci lokalnej na

połączenia TCP na zewnątrz do dowolnego hosta w

Internecie

Zapora ogniowa- router + brama

Zadania routera:

Blokowanie usług nie wykorzystywanych w wewnętrznej

sieci,

Blokowanie pakietów przesyłanych z routingiem źródłowym,

Blokowanie pakietów, których miejscem przeznaczenia jest

sied wewnętrzna, a przepuszczanie tych pakietów, których

źródłowym bądź docelowym adresem IP jest adres bramy.

Zadania bramy:

W bramie działa serwer poczty oraz serwery proxy.

Zapora ogniowa- router + brama

Wady rozwiązania:

Intruz, który złamał zabezpieczenia hosta…

… pakietów przesyłanych z routingiem źródłowym,

Blokowanie pakietów adresowanych do routera

zewnętrznego,

Przepuszczanie pakietów, których źródłowym bądź

docelowym adresem IP jest adres bramy. Porty muszą

odpowiadad portom zdefiniowanym przez programy proxy

działające w bramie.

Wewnętrzna zapora sieciowa

Zastosowanie komputerów pełniących rolę wewnętrznej

zapory sieciowej oraz ich odpowiednia…

… przez użytkowników

Zbieranie informacji o charakterystyce ruchu sieciowego

Zaporą ogniową (ang. firewall) nazywamy punkt przejścia w

systemie komunikacyjnym między siecią LAN lub siecią

korporacyjną, a światem zewnętrznym, czyli siecią rozległą

Zapora ogniowa może byd utworzona z jednego lub wielu

urządzeo i/lub specjalistycznego oprogramowania Unix,

Windows, Linux, Novell NetWare

Podstawowa zasada działanie zapory ogniowej to kontrola i

analizowanie ruchu przychodzącego z zewnątrz i

wychodzącego na zewnątrz oraz ruchu przesyłanego

wewnątrz chronionej sieci lokalnej

Firewall może byd więc traktowany jako logiczny separator,

ogranicznik i analizator

Zastosowania

Połączenie dwóch sieci chronionych szyfrowanym tunelem

(np. VPN) poprzez sied o niskim poziomie zaufania

(Internet)

Identyfikacja…

… i szyfrowania

Zalety serwerów Proxy

Ukrywa wewnętrznego użytkownika przed

dostępem z Internetu.

Blokuje dostęp do wybranych adresów WWW w

oparciu o ich adres URL.

Filtruje dane pod kątem podejrzanej zawartości,

wyszukując wirusy i konie trojańskie, niechciane

treści.

Bada spójność przesyłanej informacji pod kątem

nieprawidłowo sformatowanych danych.

Zapewnia pojedynczy punkt dostępu,

nadzorowania…

... zobacz całą notatkę

Komentarze użytkowników (0)