Ochrona zasobów informatycznych

Podejście kompleksowe - prawidłowość zabezpieczeń wymaga, aby chronić wszystkie zasoby

Zabezpieczenie SI - element zarządzania systemami informatycznymi w przedsiębiorstwie, dotyczący ochrony samej infrastruktury, jak i informacji przed rozmyślnym, celowym lub przypadkowym zniszczeniem.

jako problem organizacyjno - techniczny rozwiązywany na poziomie systemu.

Zapewnienie zabezpieczeń - może być zdefiniowane jako zbiór postanowień dotyczących integralności informacji i aplikacji oraz dostępności infrastruktury informacyjnej i systemów SI działających na niej.

Integralność informacji - stan informacji, czy informacja pochodzi z wiarygodnego źródła, nie może być w takcie swego przechowywania edytowana i modyfikowana przez osoby nieupoważnione.

Integralność aplikacji - nieudostępnianie osobom nieupoważnionym, brak modyfikacji.

Program zabezpieczeń spełnia cele:

ustalenie procesu planowania zabezpieczeń,

ustalenie funkcji zarządzania zabezpieczeniami,

rozwój, doskonalenie polityki (wytycznych) odnośnie zabezpieczeń SI,

ustalenie procesu analizy, opracowywania budżetu,

ustalenie procesu zarządzania ryzykiem,

ustalenie formalnej procedury przeglądu zapewnienia zabezpieczeń,

planowanie i egzekwowanie działań naprawczych.

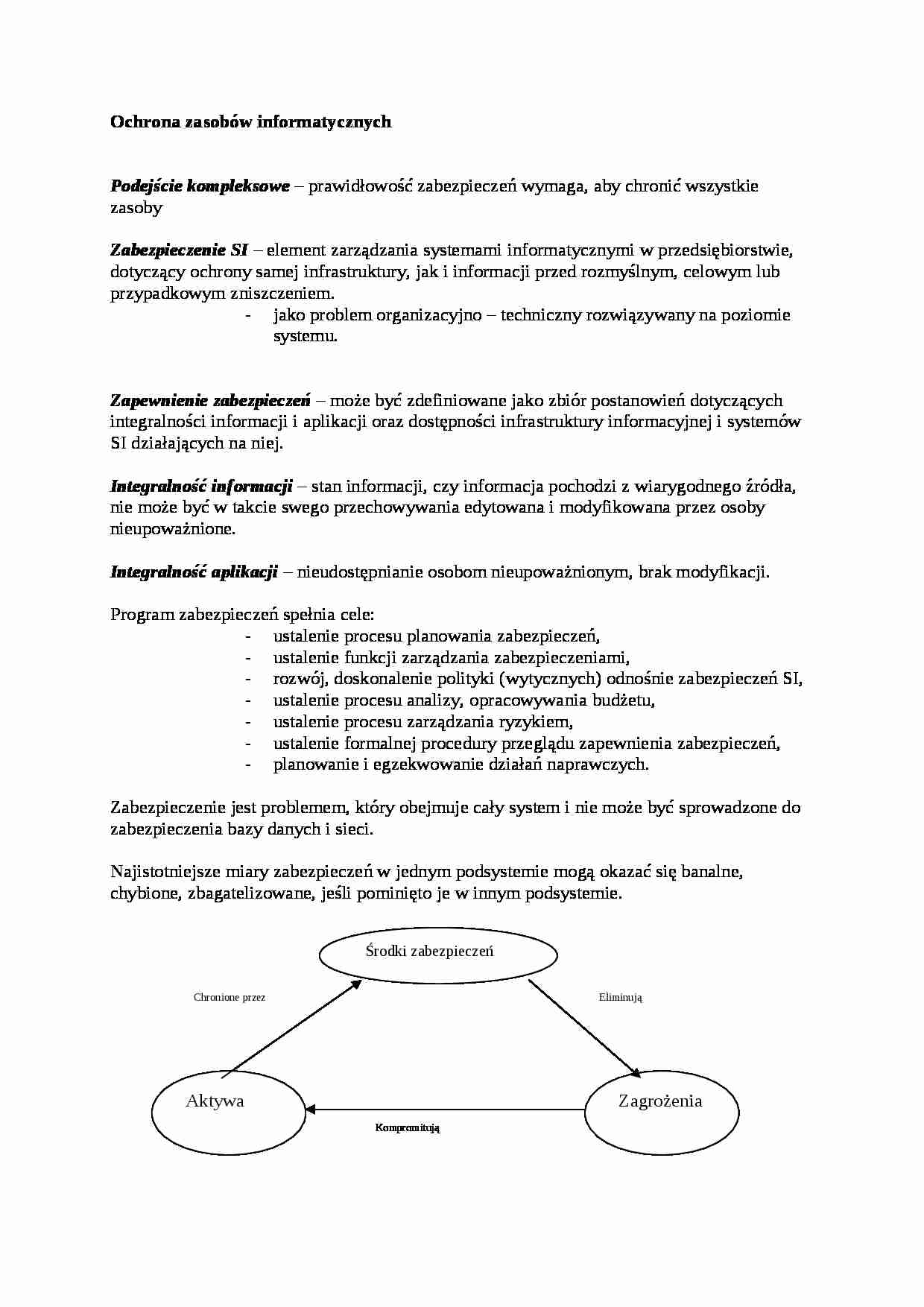

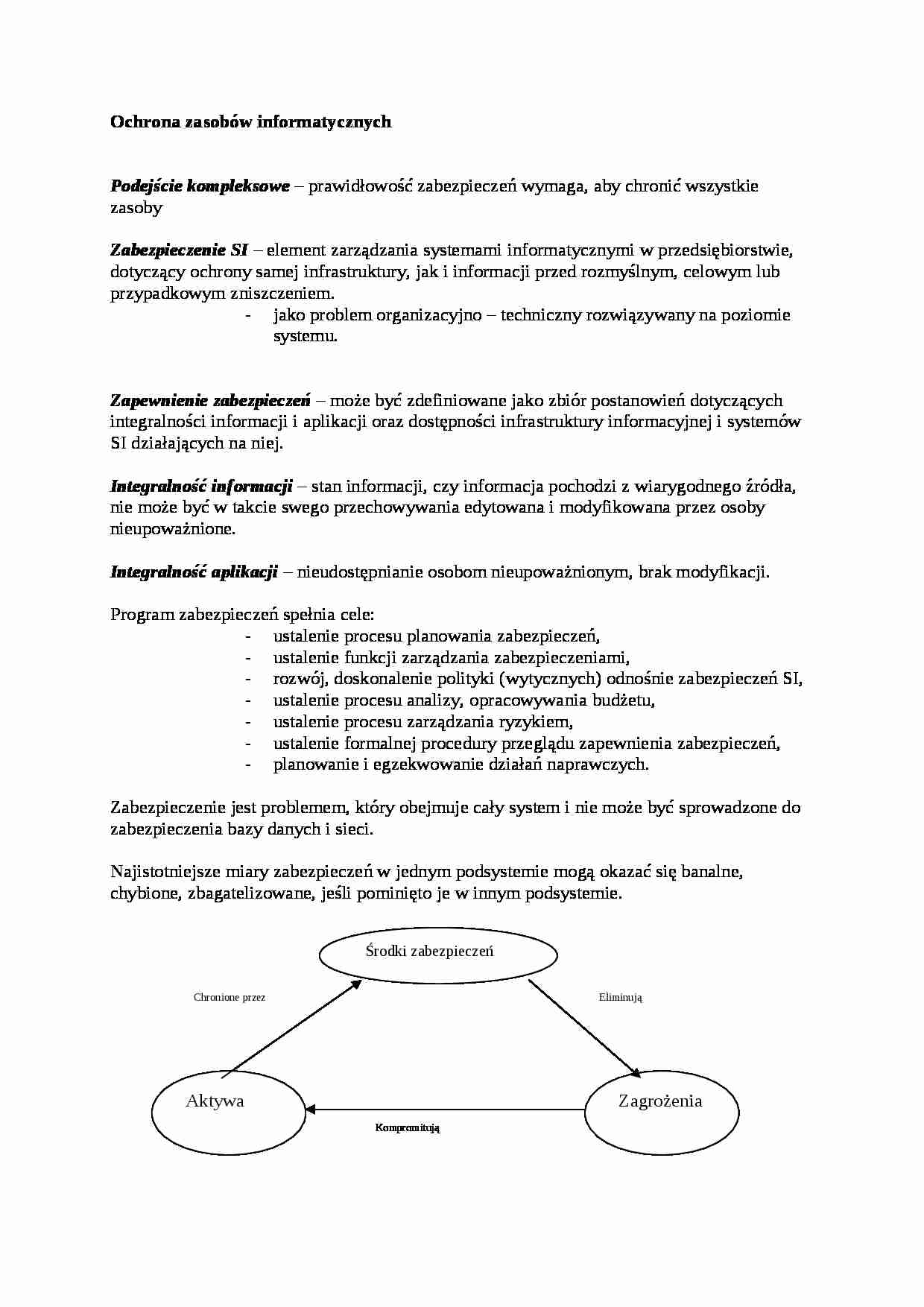

Zabezpieczenie jest problemem, który obejmuje cały system i nie może być sprowadzone do zabezpieczenia bazy danych i sieci.

Najistotniejsze miary zabezpieczeń w jednym podsystemie mogą okazać się banalne, chybione, zbagatelizowane, jeśli pominięto je w innym podsystemie.

Kompromitują

Aktywa

Zasoby fizyczne:

komputery, czyli duże komputery (mainframe), minikomputery PC,

narzędzia peryferyjne: terminale, drukarki, plotery,

urządzenia pamięci: taśmy magnetyczne, dyski, szafy na dyski optyczne, dyskietki,

wyposażenie sieci - fizyczne komponenty sieci, komponenty połączeń międzysieciowych takie jak repeatery, mosty, routery, bramki,

wyposażenie dodatkowe: puste dyskietki, papier, pióra do plotera, gaśnice p.pożarowe.

Zasoby intelektualne:

oprogramowanie: oprogramowanie systemowe, tj. systemy operacyjne, nakładki np. NC, oprogramowanie usługowe, bazy danych, oprogramowanie zabezpieczające,

(…)

… RYZYKIEM

Analiza ryzyka:

w tym celu konieczne jest określenie środowiska, na które składają się wszystkie zasoby wszystkich kategorii, potencjalne zagrożenia zarówno celowe, jak i niezamierzone, podatność na uszkodzenia zależnie od zidentyfikowanych zagrożeń,

po określeniu środowiska zabezpieczeń należy oszacować efekt występowania ryzyka. Powstaje konieczność opracowania i implementacji szeregu…

… w środowisku zabezpieczeń. Analiza ryzyka jest użyteczna zanim jeszcze zdefiniuje się infrastrukturę informatyczną.

Analiza redukcji ryzyka:

Proces ten obejmuje ocenę wszystkich dostępnych środków zabezpieczeń, czyli środków fizycznych, organizacyjnych, administracyjnych, technicznych. Każdy środek zabezpieczenia musi być oceniany, tzn. oceniamy jego koszt potrzebny na implementację i wskaźnik redukcji…

… ohasłowania SI,

rozwijać zwięzłe, treściwe, konsekwentne, logiczne, zgodne i praktycznie możliwe do zrealizowania wytyczne i procedury kontroli dostępu do SI,

prowadzić szkolenie uświadamiające konieczność zabezpieczenia,

określenie zakresu odpowiedzialności i obowiązków,

zagwarantowanie systemu kontroli wzajemnej. Zagrożenie 2: nieuczciwi pracownicy - efektywna polityka zabezpieczeń w tym zakresie obejmuje…

... zobacz całą notatkę

Komentarze użytkowników (0)