To tylko jedna z 4 stron tej notatki. Zaloguj się aby zobaczyć ten dokument.

Zobacz

całą notatkę

Szyfry Maszynowe Maszyny rotorowe Dotychczas podane przykłady sugerują, że w wyniku przeprowadzenia wielu etapów szyfrowania można otrzymać algorytm znacznie trudniejszy do złamania. Jest tak zarówno w przypadku szyfrów podstawieniowych, jak i transpozycyjnych (przestawieniowych). Przed wprowadzeniem DES, najważniejszym zastosowaniem zasady wielu etapów szyfrowania była grupa była grupa systemów zwanych rotorami. Maszynowe systemy rotorowe stosowane były w okresie II-wojny światowej przez Niemcy (ENIGMA) oraz Japonię (PURPLE) i bezpośrednio po niej przez państwa koalicji.

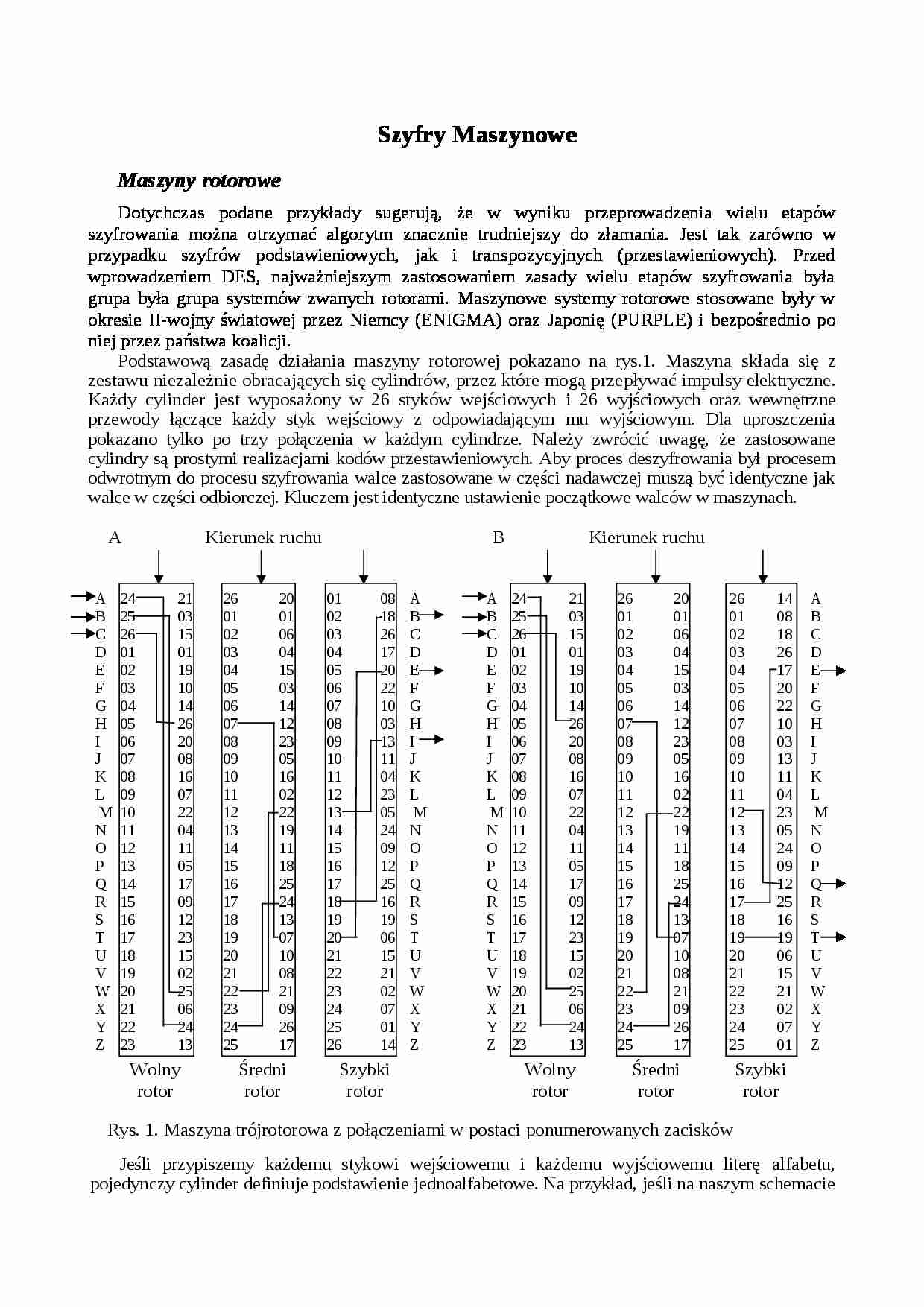

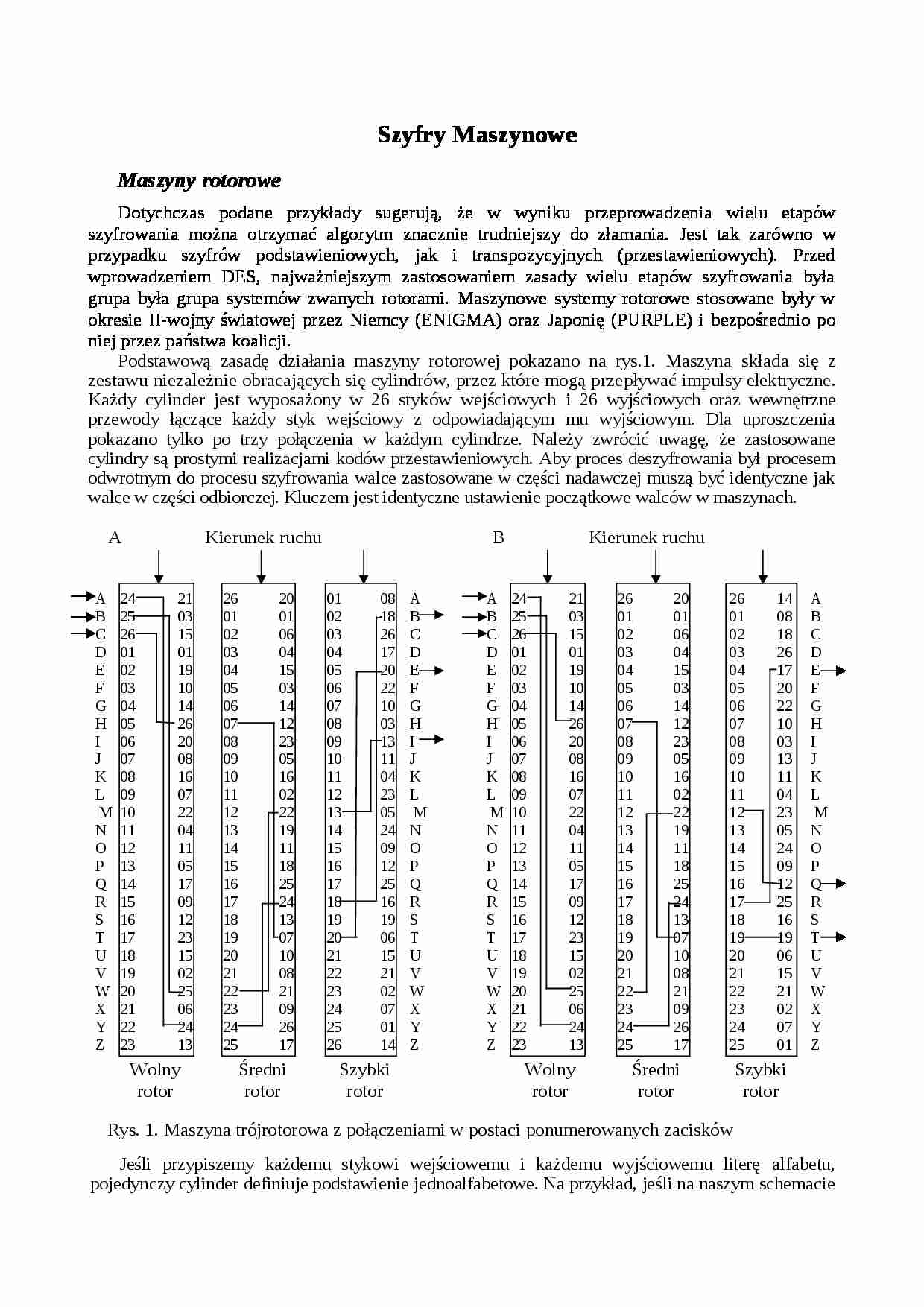

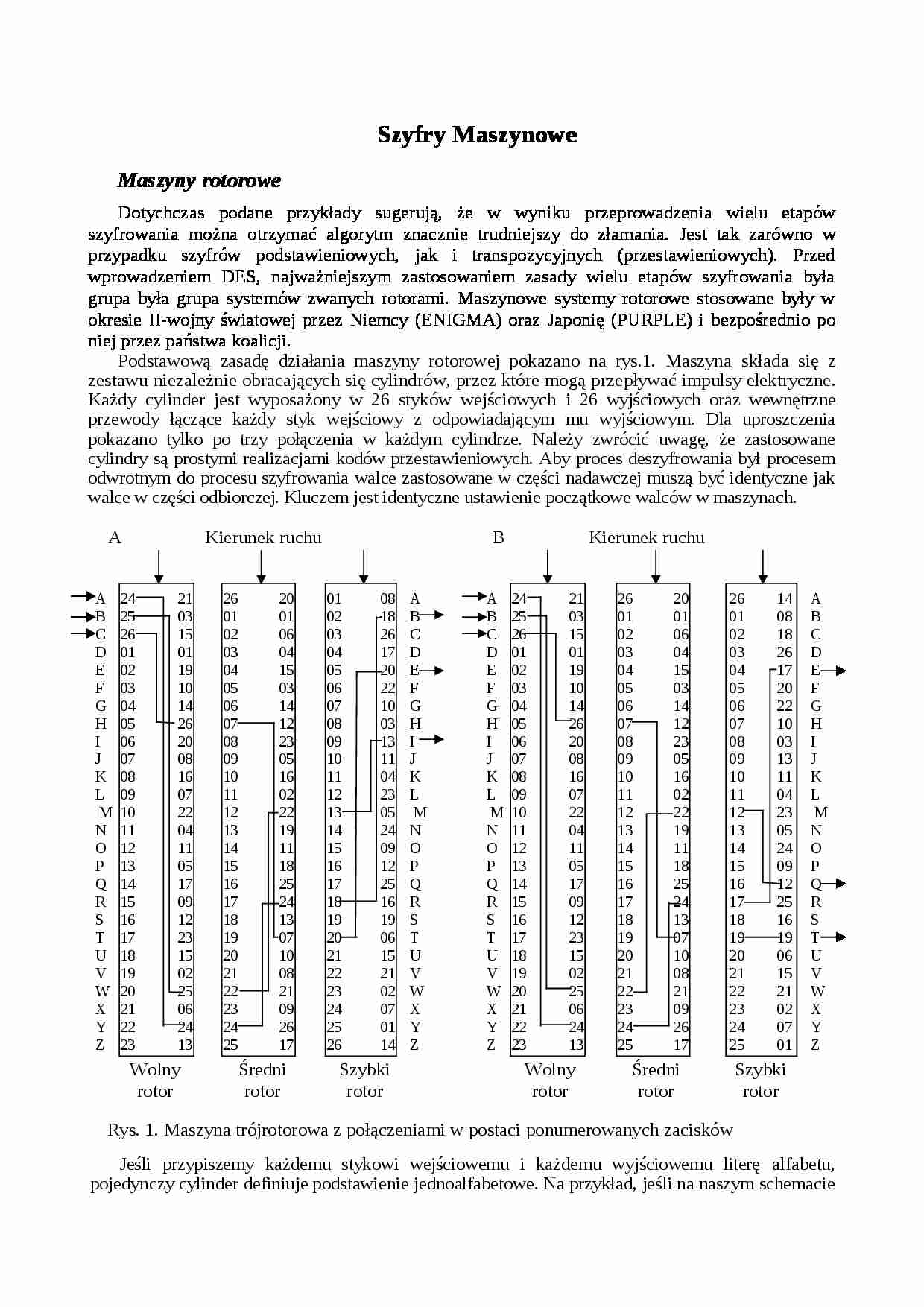

Podstawową zasadę działania maszyny rotorowej pokazano na rys.1. Maszyna składa się z zestawu niezależnie obracających się cylindrów, przez które mogą prze pływać impulsy elektryczne. Każdy cylinder jest wyposażony w 26 styków wejściowych i 26 wyjściowych oraz wewnętrzne przewody łączące każdy styk wejściowy z odpowiadającym mu wyjściowym. Dla uproszczenia pokazano tylko po trzy połączenia w każdym cylindrze. Należy zwrócić uwagę, że zastosowane cylindry są prostymi realizacjami kodów przestawieniowych. Aby proces deszyfrowania był procesem odwrotnym do procesu szyfrowania walce zastosowane w części nadawczej muszą być identyczne jak walce w części odbiorczej. Kluczem jest identyczne ustawienie początkowe walców w maszynach. Jeśli przypiszemy każdemu stykowi wejściowemu i każdemu wyjściowemu literę alfabetu, pojedynczy cylinder definiuje podstawienie jednoalfabetowe. Na przykład, jeśli na naszym schemacie operator wciśnie klawisz odpowiadający literze A, sygnał elekt ryczny zostanie skierowany do pierwszego styku pierwszego cylindra, a następnie po płynie przez wewnętrzne połączenie do 25. styku wyjściowego. Rozważmy więc maszynę z jednym cylindrem. Po każdym wciśnięciu klawisza wprowadzającego cylinder przesuwa się o jedną pozycję, i wewnętrzne połączenia także odpowiednio się przesuwają. Definiowany jest więc inny szyfr podstawiania jednoal fabetowego. Po wprowadzeniu 26 liter tekstu cylinder powróci do pozycji wyjściowej. Otrzymujemy więc algorytm podstawiania wieloalfabetowego z okresem 26. System z jednym cylindrem jest trywialny i nie przedstawia większych trudności w złamaniu. Siła rotora polega na możliwości użycia wielu cylindrów, gdzie styki wyj ściowe jednego cylindra są połączone ze stykami wejściowymi następnego. Na rysunku jest przedstawiony system trój cylindrowy. Lewa część schematu przedstawia pozycję, w której dane wprowadzone przez operatora do pierwszego styku (litera a) są kierowane poprzez trzy cylindry do wyjścia, do styku drugiego (odpowiadającego literze b w tekście zaszyfrowanym). W systemie z wieloma cylindrami cylinder najdalszy od operatora obraca się o jedną pozycję styku za każdym wciśnięciem klawisza przez operatora. Na każdy pełen obrót

(…)

… zapewne nigdy nie będzie mógł pochwalić się takim trofeum. Nawet dyplomaci, którzy bywają równie wielosłowni jak politycy, rzadko osiągają takie wyżyny gadulstwa.

Znaczenie rotora dzisiaj polega na tym, że wyznaczył kierunek drogi, która doprowadziła do stworzenia najpowszechniej używanego szyfru: Data Encryption Standard (DES).

Techniki pseudolosowe

Techniki pseudolosowe wykorzystywane są w automatycznym procesie transmisyjnym sygnałów binarnych. Schemat pseudolosowego procesu szyfrowania przedstawiono na poniższym rysunku. Transmitowany strumień danych szeregowych maskowany jest strumieniem impulsów z generatora pseudolosowego. Jeżeli w części odbiorczej takiego systemu zainstalujemy identyczny generator pseudolosowy dane zostaną odszyfrowane. Warunkiem poprawnego odszyfrowania jest start obu generatorów pseudolosowych od identycznej wartości. Taka wartość pełni rolę tajnego klucza szyfru.

Generator ciągów (liczb) pseudolosowych wykonywany jest na bazie rejestru przesuwnego ze sprzężeniem zwrotnym w układzie rejestru dzielącego. W konstrukcji takiego rejestru wielką rolę spełnia ilość zastosowanych przerzutników, ponieważ długość generowanych ciągów pseudolosowych wynosi

n = 2k - 1

gdzie k jest długością…

… 14. Przykład 1

Zakłada się, że długość rejestru pseudolosowego n = 3 oraz wykorzystany zostanie wielomian generujący (sprzężenie zwrotne) g(x) = x3 +x +1. Schemat układu dzielącego (generatora pseudolosowego)przedstawiono na rysunku 4. Jeżeli założona zostanie wartość początkowa (startowa) można będzie przeanalizować pracę tego układu w kolejnych cyklach taktowanie, czyli dla pojawiających…

... zobacz całą notatkę

Komentarze użytkowników (0)